SSH: Elevando la Seguridad - Parte 3

SSH: Elevando la Seguridad - Parte 5Подробнее

SSH: Elevando la Seguridad - Parte 4Подробнее

SSH: Elevando la Seguridad - Parte 2Подробнее

SSH: Elevando la Seguridad - Parte 1Подробнее

Aprendiendo SSH - Parte 3 / Comandos de EXPERTO!Подробнее

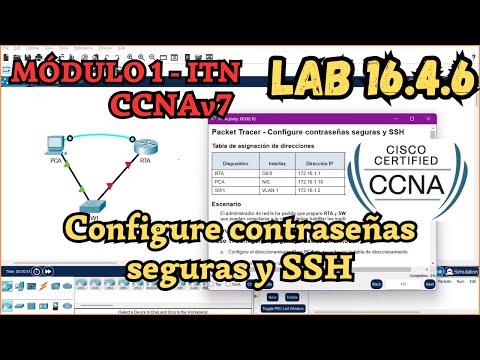

16.4.6 Packet tracer - Configure contraseñas seguras y SSH (Resolución)Подробнее

Aprendiendo SSH en 8 minutos - Parte 1Подробнее

Aprendiendo SSH - Parte 2 / Comandos AVANZADOS!Подробнее

Protocolo SSHПодробнее

Archivo de configuracion SSH (parte 2)Подробнее

Tips para mejorar tu seguridad en SSHПодробнее

Creación de un servidor y acceso seguro por llaves SSHПодробнее

¿Que es SSH (Secure Shell Protocol)?Подробнее

Redes para Hacking Ético | Curso De Redes Para Hacking Ético Desde CeroПодробнее

11. Conexión SSH: cómo aumentar la seguridad | Curso de Servidores: primeros pasosПодробнее

Como conectarse por ssh entre servidores sin passwordПодробнее

Acceso seguro a servidores mediante SSH | Super Mega Ultra Hiper TUTORIALПодробнее

Elevando la Seguridad Empresarial a Nuevos NivelesПодробнее

Enumeración de Usuarios SSH con MetasploitПодробнее